Программы-вымогатели поразили Westrock и другие промышленные организации. Эксперты OTD BİLİŞİM рассказали, как предотвратить атаки программ-вымогателей на промышленные сети.

Эксперты OTD BİLİŞİM объяснили, как предотвратить атаки программ-вымогателей на промышленные сети.

Ранее на этой неделе операции WestRock в компании, занимающейся упаковкой, стоимостью 17 миллиардов долларов, были прерваны атакой программы-вымогателя, которая затронула как ИТ, так и сети OT (операционные технологии). Два дня спустя крупный сетевой оператор Dairy Farm Group стоимостью 27 миллиардов долларов также был атакован программой-вымогателем, и злоумышленники потребовали выкуп в размере 30 миллионов долларов.

Это всего лишь пример успешных атак программ-вымогателей на этой неделе.

С момента начала атак программ-вымогателей Wannacry и NotPetya в 2017 году мы стали свидетелями ежедневных атак, затрагивающих сети OT, исходящие из ИТ. Агентство национальной безопасности США (АНБ) также подчеркнуло это по очень простой причине. Это сработало.

Хотя это еще не конец, это самый простой способ объяснить, почему за последний год резко возросло количество атак с использованием программ-вымогателей. Согласно последнему отчету PurpleSec, количество атак с использованием программ-вымогателей увеличилось на 350 процентов с 2018 года, средний размер выкупа увеличился более чем на 100 процентов в этом году, время простоя увеличилось на 200 процентов, а средняя стоимость одного инцидента увеличивается.

Группы субъектов угроз, созданные Эгрегором, Конти, Рагнаром Локером Рюком и многими

другими, жестоки, хорошо финансируются и стремятся нацелить кого угодно, чтобы получить свои платежи от производителей вакцины COVID-19, производителей автомобилей, объектов критической инфраструктуры, правительств и больниц. Фактически, первая смерть, связанная с выкупом, произошла в сентябре прошлого года, когда немецкая больница была заражена программой-вымогателем, и ее пациенты не получали лечения во время вспышки Covid -19.

В рамках миссии SCADAfence по защите жизни и безопасности гражданских лиц мы создали это руководство, чтобы помочь вам предотвратить программы-вымогатели в вашей промышленной организации.

Вернемся к началу и рассмотрим, как эти атаки шифруют системы.

Из предыдущих исследованных нами атак программ-вымогателей мы узнали, что злоумышленники могут зашифровать всю сеть в течение нескольких часов после первого доступа. В других случаях злоумышленники будут тратить больше времени на оценку того, какие активы они хотят зашифровать, и убедиться, что они достигают важных серверов, таких как серверы хранения и приложений.

Большинство недавних атак программ-вымогателей, о которых вы читаете в новостях, пытаются завершить антивирусные процессы, чтобы гарантировать, что процессы шифрования не будут прерваны. Для новейшых тип программ-вымогателей удалось завершать процесст ОТ для такихкак SNAKE DoppelPaymer и LockerGoga, и даже Siemens SIMATIC WinCC, Beckhoff TwinCAT, Kepware KEPServerEX и протокол связи OPC. Это нарушило производственный процесс, и это увеличило шансы жертв платить выкуп. Подобные атаки программ-вымогателей были замечены в недавних атаках Honda и ExecuPharm.

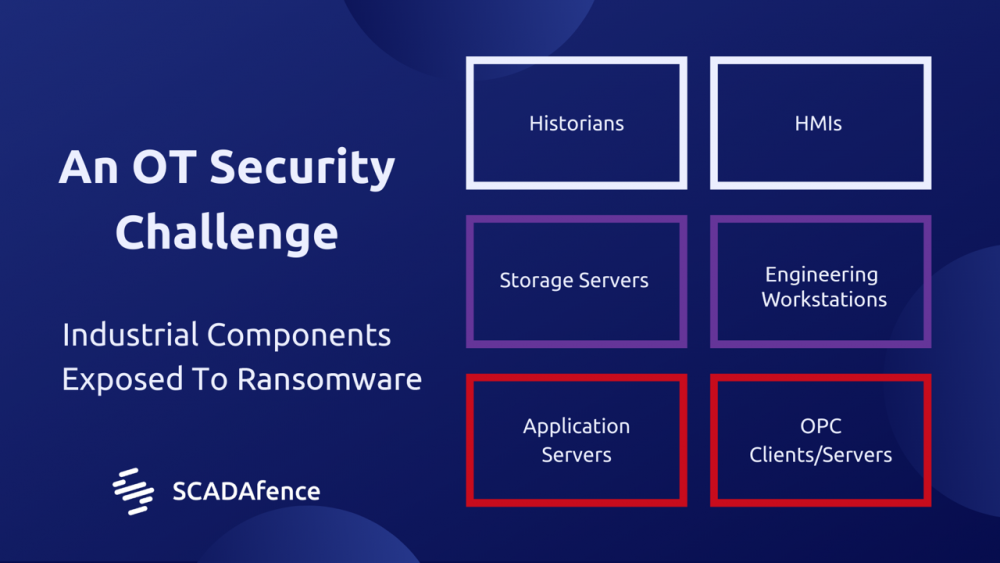

Схема №1 - Проблема безопасности OT: промышленные компоненты, подверженные шифрованию

Как мы видим, программы-вымогатели обычно шифруют машины под управлением Windows и Linux. Мы до сих пор не видели зашифрованного PLC. Однако многие промышленные службы, такие как историки, HMI, хранилища, серверы приложений, порталы управления и клиент (ы) OPC, работают на машинах Windows / Linux.

Во многих случаях процессы вымогателей не останавливаются в ИТ-сети, а также атакуют сегменты ОТ. Больше зашифрованных устройств означает более высокий спрос со стороны злоумышленников на денежный выкуп.

Организации должны иметь возможность отслеживать и обнаруживать угрозы на границе ИТ / ОТ, чтобы эффективно выявлять риски до того, как они достигнут критически важных конечных точек.

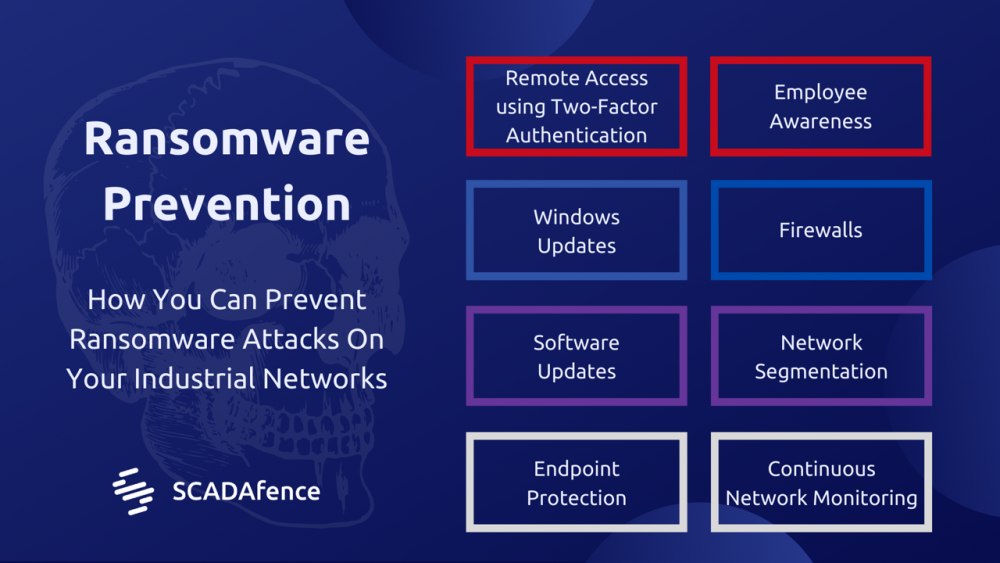

Схема № 2 - Предотвращение программ-вымогателей: предотвращение атак программ-вымогателей на ваши промышленные сети

Некоторые инструменты и методы, используемые операторами программ-вымогателей, находятся на уровне, используемом национальными государственными субъектами угроз в целевых шпионских кампаниях.

Схема № 3 - Тактики, методы и процедуры, наиболее часто используемые при атаках программ-вымогателей

Мы рекомендуем организациям следовать этим общим процедурам безопасности, чтобы минимизировать риск заражения программами-вымогателями на каждом этапе цепочки уничтожения:

1. RDP

a. Если возможно, замените RDP решением удаленного доступа, требующим двухфакторной аутентификации, теперь многие VPN поддерживают его. Для этого требуется, чтобы злоумышленники прошли аутентификацию, например, с помощью кода, отправленного по SMS.

b. Если вы решите продолжить использование RDP, убедитесь, что Центр обновления Windows включен и работает

2. фишинг по электронной почте

а. Информируйте сотрудников организации о фишинговых атаках. Сотрудники должны с подозрением относиться к неточным электронным письмам и не переходить по подозрительным ссылкам.

б. Установите антифишинговое решение.

3. Уязвимости программного обеспечения наземных серверов Интернета.

а. Сканируйте диапазон IP-адресов вашей организации из-за пределов сети. Убедитесь, что все открытые IP / порты соответствуют вашим ожиданиям.

б. Убедитесь, что автоматические обновления безопасности включены для ваших открытых служб. Если одна из ваших служб (например, веб-серверы) не имеет этой функции, подумайте о замене ее аналогичной службой с этой функцией.

БОКОВОЕ ДВИЖЕНИЕ:

1.Брандмауэры и Центр обновления Windows

Включите брандмауэры на всех своих рабочих станциях и серверах.

Убедитесь, что Центр обновления Windows включен. Это гарантирует, что ваши машины защищены от новейших уязвимостей, а также будут менее подвержены технике бокового смещения. Microsoft постоянно обновляет свои политики безопасности и правила брандмауэра.

Хороший пример - отключить удаленное создание процессов с помощью команды AT.

2.Защита конечных точек

Защита конечных точек работает. Помимо блокировки традиционных хакерских методов, некоторые из них также обладают защитой от программ-вымогателей и защищают ваши данные от шифрования

3.Сегментация сети

В идеале вы хотите минимизировать риск заражения вашей промышленной сети, когда вы подвергаетесь атаке программы-вымогателя

а. По возможности отделяйте ИТ-сеть от сегмента сети ОТ. Отслеживайте и ограничивайте доступ между сегментами.

б. Используйте разные серверы управления для сетей OT и IT (домены Windows и т. д.). Таким образом, компрометация ИТ-домена не повредит домену ОТ.

4.Непрерывный мониторинг сети.

Платформа непрерывного мониторинга сети (мы знаем очень хорошую платформу) поможет вам выявлять угрозы при анализе сетевого трафика и поможет вам увидеть более полную картину того, что происходит в вашей сети

5.Выгрузка данных

Следите за своей сетью на предмет необычного исходящего трафика. Ежедневная активность пользователей не должна приводить к активности ссылки загрузки более 200 МБ / день на пользователя.

КАК МОЖЕТ ПОМОЧЬ SCADAfence?

Мы предлагаем платформу SCADAfence - комплексное решение, созданное для защиты промышленных организаций, подобных вашей, от промышленных кибератак (включая программы-вымогатели). Кроме того, встроенные функции помогают обеспечить соблюдение международных стандартов безопасности. Вот некоторые из них:

• Управление активами

• Управление активами

• Анализаторы трафика

Эти инструменты помогут вашей организации реализовать лучшую сегментацию сети, убедиться, что ваши брандмауэры работают должным образом и что каждое устройство в сети OT взаимодействует только с теми, которые ему необходимы. Вы также сможете обнаруживать активы, которые находятся не там, где они должны быть, например, забытые активы в демилитаризованной зоне.

Платформа также является платформой безопасности OT и IoT с наивысшим рейтингом и отслеживает сетевой трафик на предмет любых угроз, в том числе тех, которые связаны с типичными атаками программ-вымогателей; Например:

• Нарушения безопасности передаются по сети.

• Попытки бокового движения с использованием новейших методов.

• Сетевое сканирование и обнаружение сети.

В случае нарушения безопасности подробные предупреждения SCADAfence помогут вам как можно скорее взять под контроль эти угрозы.

В конечном итоге мы разработали этот инструмент, чтобы помочь промышленным организациям понять поверхности атак, реализовать эффективную сегментацию и непрерывный мониторинг сети на предмет любых вредоносных или аномальных действий.

ВИДЕО: АНАТОМИЯ ЦЕЛЕВОЙ АТАКИ RANWARE

Мы хотели бы поделиться с вами реальной историей нашего недавнего реагирования на кибератаку с помощью промышленных программ-вымогателей.

Группа реагирования на инциденты SCADAfence помогает компаниям в чрезвычайных ситуациях в области кибербезопасности. В этом видео мы рассмотрим недавнее мероприятие по реагированию на инциденты, в котором мы участвовали. Это исследование было опубликовано, чтобы помочь организациям спланировать такие мероприятия и снизить влияние целевых промышленных программ-вымогателей на их сети.

Держите вашу информацию в курсе

Чтобы быть в курсе обновленной информации OTD Bilişim, подпишитесь на рассылку новостей..