Es steht vor vielen Herausforderungen wie moderne Sicherheitsteams, einschließlich Unternehmenstransformation und einer sich schnell entwickelnden Bedrohungslandschaft. Um effektiv zu sein, müssen Teams in der Lage sein, Verbesserungen einfach zu integrieren, die die Risiken durch neue Bedrohungen in bestehenden Technologie-Ökosystemen minimieren. Dies kann schnell dazu führen, dass die Sicherheitskontrollen, die einen kritischen Teil des Ökosystems bilden, schwer zu verwalten sind, während Fehlkonfigurationen die Erkennung von Bedrohungen behindern können. Diese Konfigurationsabweichungen können oft zu einem Mangel an Transparenzleistung für die Sicherheitsüberprüfung führen und verursacht Schlupflöcher und Schwachstellen, die von fortschrittlichen Bedrohungsvektoren ausgenutzt werden können.

SafeBreach BAS Solution

SafeBreach BAS Solution

See How SafeBreach Helps You Validate Your Security Controls and Reduce Cyber Risk

See How SafeBreach Helps You Validate Your Security Controls and Reduce Cyber Risk

Sicherheitskontrollen

Identifizierung und Priorisierung von Bedrohungen

Cloud-Sicherheit

Identifizierung und Priorisierung von Sicherheitslücken

Analyse von Echtzeitdaten

Lücken definieren, Angriffsfläche reduzieren

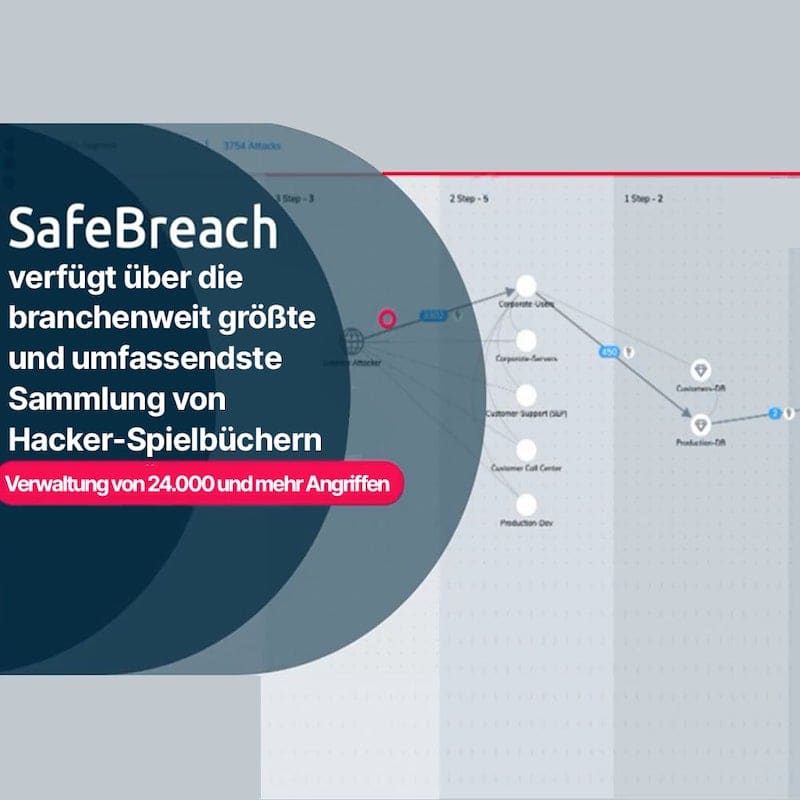

Replizieren Sie die relevanten Bedrohungstaktiken, -techniken und -verfahren (TTPs), die Sie definieren, indem Sie vorhandene Angriffe anpassen oder mit Hacker's Playbook™ personalisierte Angriffe von Grund auf neu erstellen. Mit kontinuierlichen, automatisierten Angriffssimulationen testen Sie dann sicher Ihre Sicherheitskontrollen.

Um zu sehen, wie Ihre Sicherheitskontrollen unter Druck reagieren, Nutzen Sie SafeBreach Hacker's Playbook™ oder erstellen Sie Ihre eigenen personalisierten Angriffe. Führen Sie kontinuierliche, automatisierte Angriffssimulationen aus, die die neuesten bekannten Bedrohungen in verschiedenen Kontrollen replizieren, von Web, Endpunkt und E-Mail bis hin zu Netzwerkkontrolle, Netzwerkzugriff, Container und Cloud.

Um festzustellen, welche Kontrollen blockiert, erkannt oder übersehen wurden, nutzen Sie Berichte nach der Simulation; So können Sie ineffektive Einstellungen, leistungsschwache Tools und Schlupflöcher bei der Reaktion auf Vorfälle erkennen. Verstehen Sie Ihre Gesamtrisikobewertung, identifizieren Sie die am häufigsten verwendeten Protokolle und Ports und Um zu visualisieren, wie Ihre Abwehr gegen bestimmte Angreifertechniken und Bedrohungsgruppen funktioniert, ordnen Sie Angriffssimulationsergebnisse dem MITRE ATT&CK®-Framework zu.

Um einen Drilldown zu detaillierten Testergebnisdaten durchzuführen, analysieren und visualisieren die Testergebnisse, erkennen Sie schnell die Sicherheitslücken und Priorisieren und nutzen Sie Erkenntnisse aus Verbesserungen, um die Lösung zu rationalisieren und zu automatisieren. Kommunikation der Sicherheitslage und des Risikoniveaus an wichtige Interessengruppen, profitieren Sie von intuitiven, anpassbaren Dashboards. Darüber hinaus, um die Sicherheit und Integrität von Webanwendungen in jeder Phase der Entwicklung kontinuierlich zu bewerten, können kontextbezogene Erkenntnisse aus simulierten Angriffen nutzen, sodass sie Sicherheitslücken identifizieren und beheben können, bevor sie eine Anwendung für die Produktion freigeben.

Mit Einblick, welche Schwachstellen die höchste Verfügbarkeit, die höchste Ausnutzungswahrscheinlichkeit und die schwerwiegendsten Auswirkungen auf Ihre kritischen Systeme und Ressourcen haben, bewerten Sie die Wirksamkeit des Sicherheitsaudits und die größte Risikoexposition. Um die dringendsten Bedrohungen schnell zu priorisieren und Behebungsentscheidungen zu benachrichtigen, verwenden Sie diese Informationen.

Beheben Sie die größten Sicherheitslücken für Geschäftsrisiken, führen Sie dann die Angriffssimulationen erneut aus, um sicherzustellen, dass die von Ihnen ergriffenen Abhilfemaßnahmen die beabsichtigte Wirkung zeigen. Verwenden Sie anpassbare Dashboards, um die erforderliche Transparenz und Intelligenz bereitzustellen, um langfristige Sicherheitspläne zu formulieren, Beschaffungsentscheidungen zu treffen und die strategische Ausrichtung voranzutreiben.

Zusammenfassung der Lösungen

Sie fragen sich, wie das gemacht wird? Besuchen Sie unsere Ressourcenseite für vollständige Zusammenfassung der Lösungen.

Zusammenfassung der Safebreach-Lösungen.

Technische Dokumente

Greifen Sie auf die technischen Dokumente des Produkts zu, an dem Sie interessiert sind. Erfahren Sie mehr über die technische Dokumentation von SafeBreach.

SafeBreach Technische Dokumentation.

Videos

Safebreach Produktvideos finden Sie hier. Erfahren Sie mehr über technische Videos von Safebreach und mehr.

Wir haben Safebreach-Videos für Sie zusammengestellt.