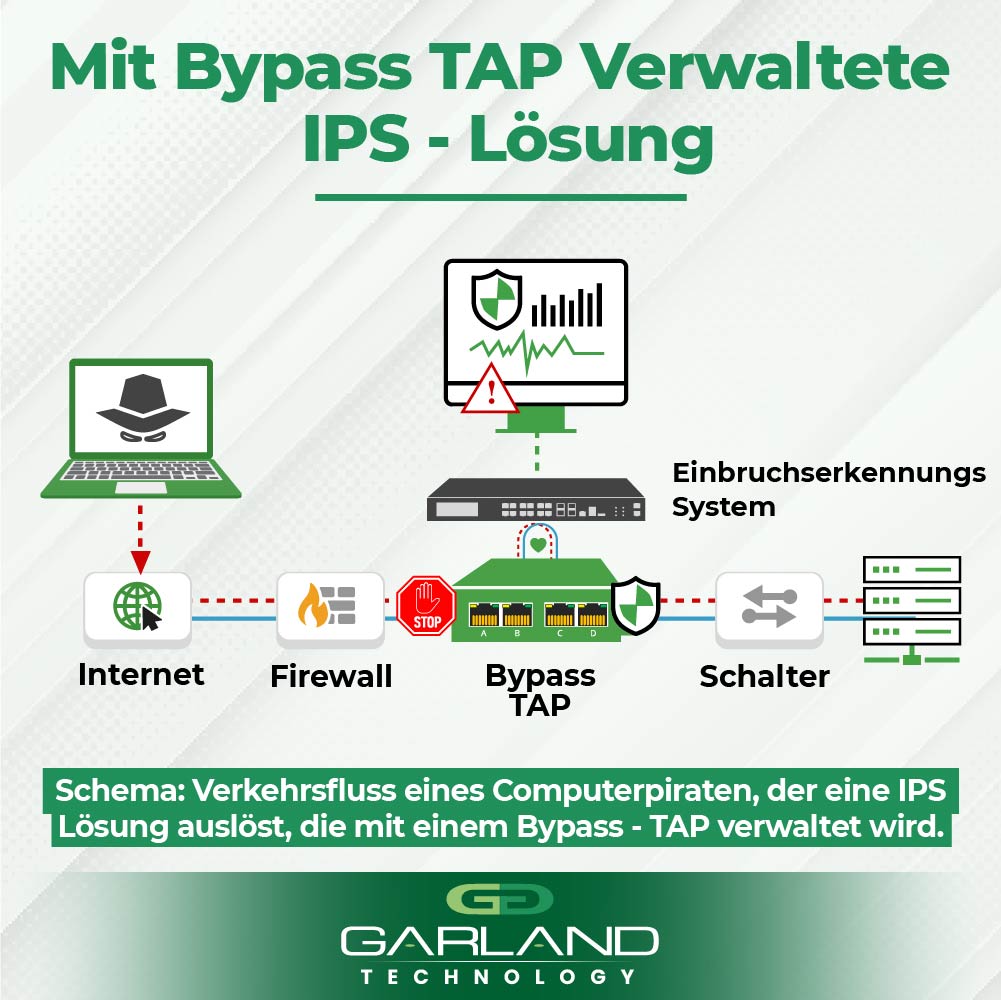

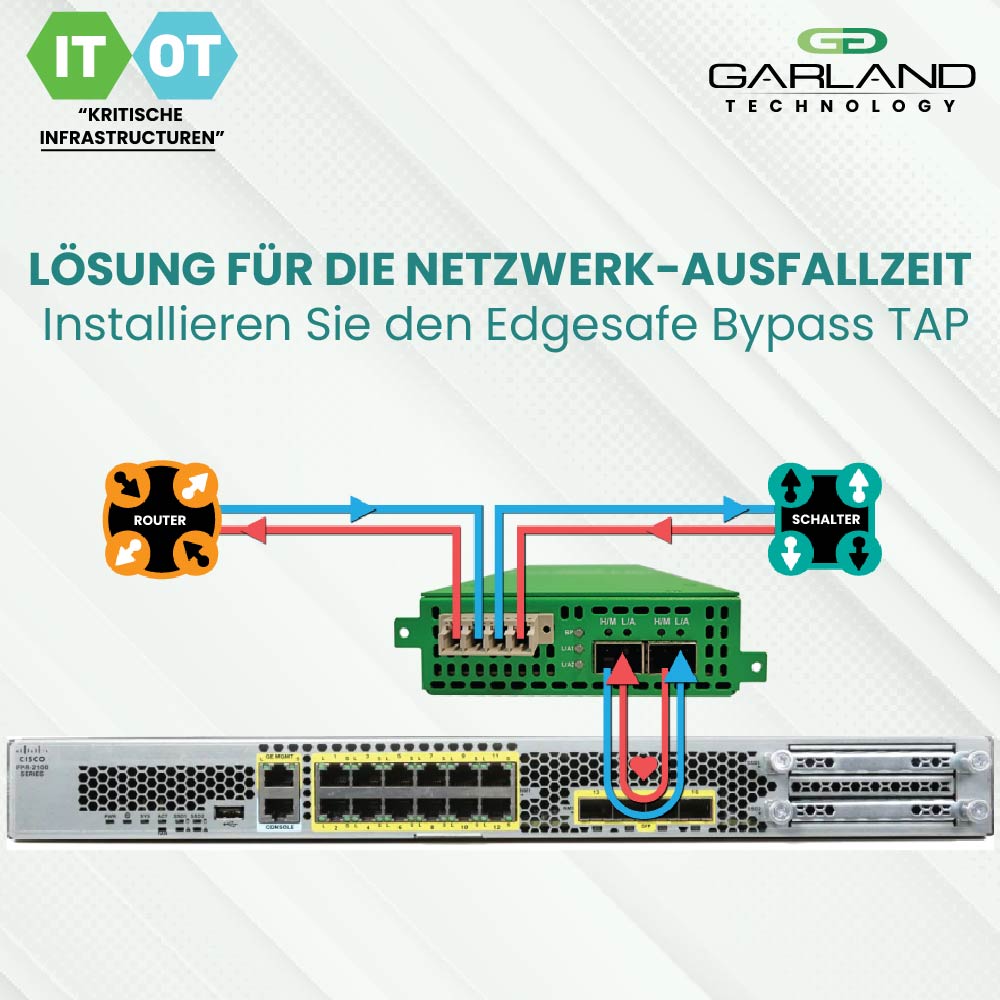

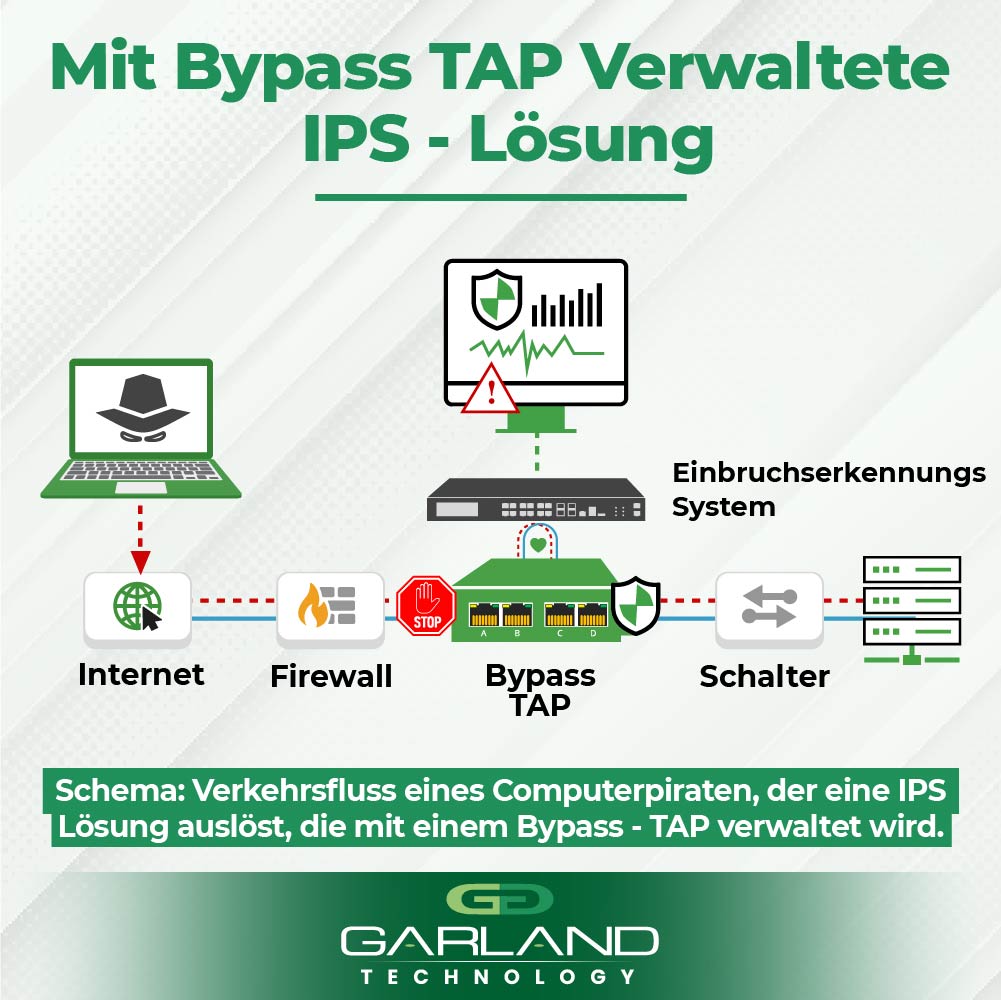

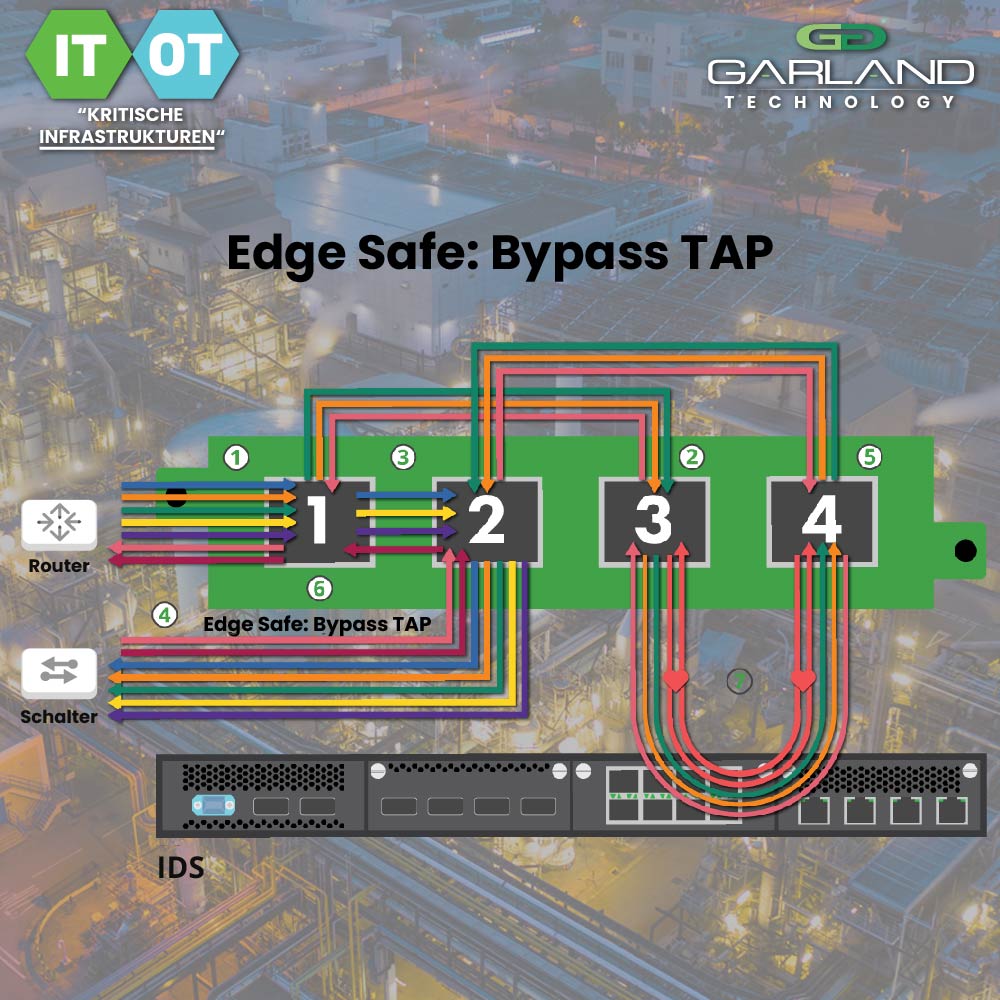

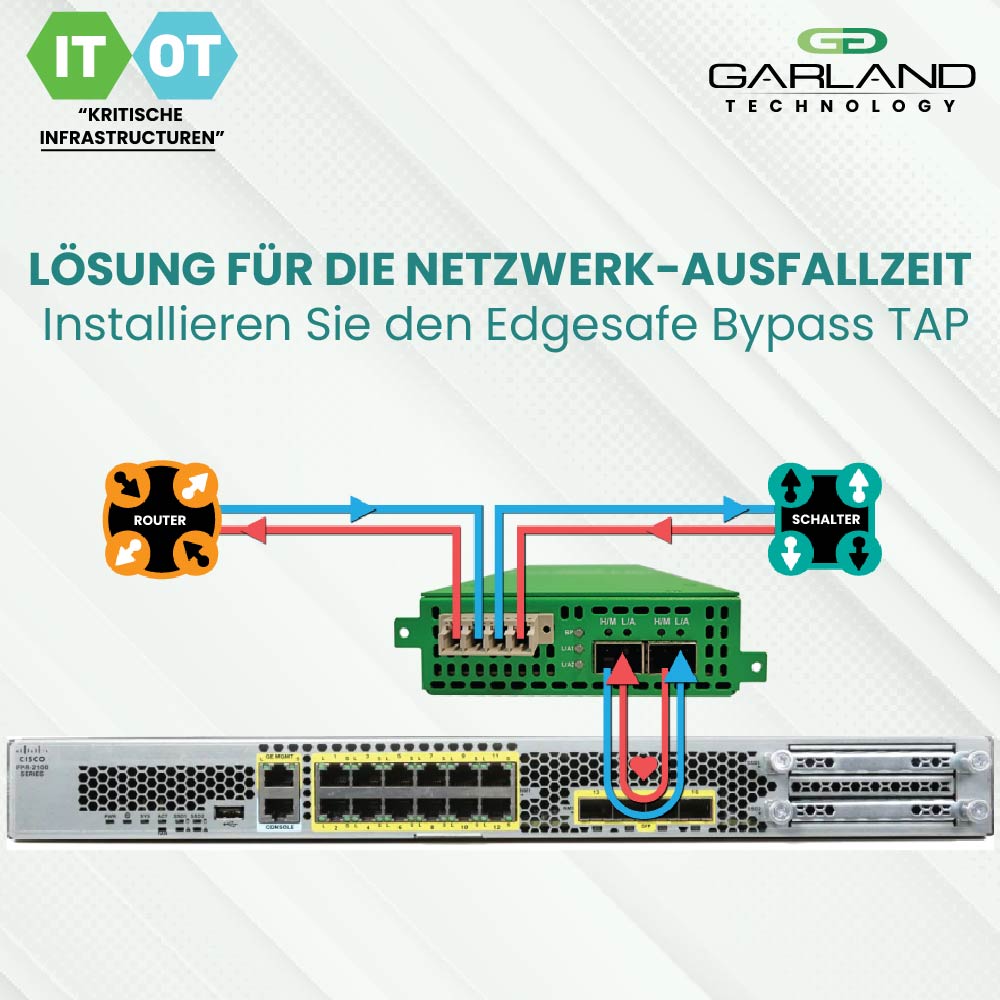

Moderne IPS-Tools verfügen möglicherweise über Zusatzoptionen für die interne oder integrierte Umgehung; Dies kann in einigen Fehleranwendungsfällen nützlich sein, Dies lässt jedoch zusätzliche Sicherheitslücken offen, wie z. B. Softwareabstürze, und bietet kein Sandboxing, Flexibilität bei der Fehlerbehebung und Optimierung und keine Kosten. Es übertrifft der besten Praktiken in der Branche für die Verwendung eines externen Bypasses. Bypass-TAPs ermöglichen es Ihnen, Tools für Updates, die Installation von Patches, Wartung oder Fehlerbehebung einfach aus dem Band zu nehmen und so Netzwerkausfallzeiten zu reduzieren, daher wird es zur Optimierung und Validierung verwendet, bevor es wieder inline gepostet wird. Es wurde entwickelt, um einzelne Fehlerquellen in Ihrem Netzwerk zu eliminieren.

Der Finanzsektor ist einer der Sektoren, die heute im Zentrum von Cyberangriffen stehen. Extrem wichtige Abonnenten-, Konto- und Geschäftsinformationen sind von entscheidender Bedeutung. Der Schaden, den gut gemanagte Cyberangriffe bei Kunden und Institutionen verursachen können, kann verheerend sein. In solchen Fällen muss das Netzwerk 360 Grad überwacht und analysiert werden. Hierzu müssen die von TAPs gesammelten Daten organisiert an Überwachungs- und Analyseplattformen transportiert/übertragen werden, was von

Paket

Brokern bereitgestellt wird.

aIDS ist eine reine Anhörung-Überwachungslösung, wird außerhalb des Bandes in der Netzwerkinfrastruktur platziert, er analysiert den Echtzeitverkehr nicht, er erstellt eine Kopie der Daten. Es gibt zwei Möglichkeiten, wie ein IDS-Agent auf diese Daten zugreifen kann, sie sind SPAN/Mirror-Ports auf dem Schalter oder Netzwerk-TAPs. SPAN wird im Allgemeinen für Anwendungen mit geringer Auslastung verwendet und es ist bekannt,dass es Pakete zu verwerfen oder zu modifizieren und Bedrohungen zu maskieren. Netzwerk-TAPs werden Kopien des Vollduplex-Datenverkehrs erstellt, die physische Fehler weiterleiten und die Flexibilität bieten, diese Daten an mehrere Ziele zu senden. Wenn IDS viele Netzwerksegmente verarbeitet, wird es ein Netzwerk-TAP und ein Netzwerkpaket-Broker verwendet, um Daten zu optimieren und die Sicherheitserkennung zu optimieren.

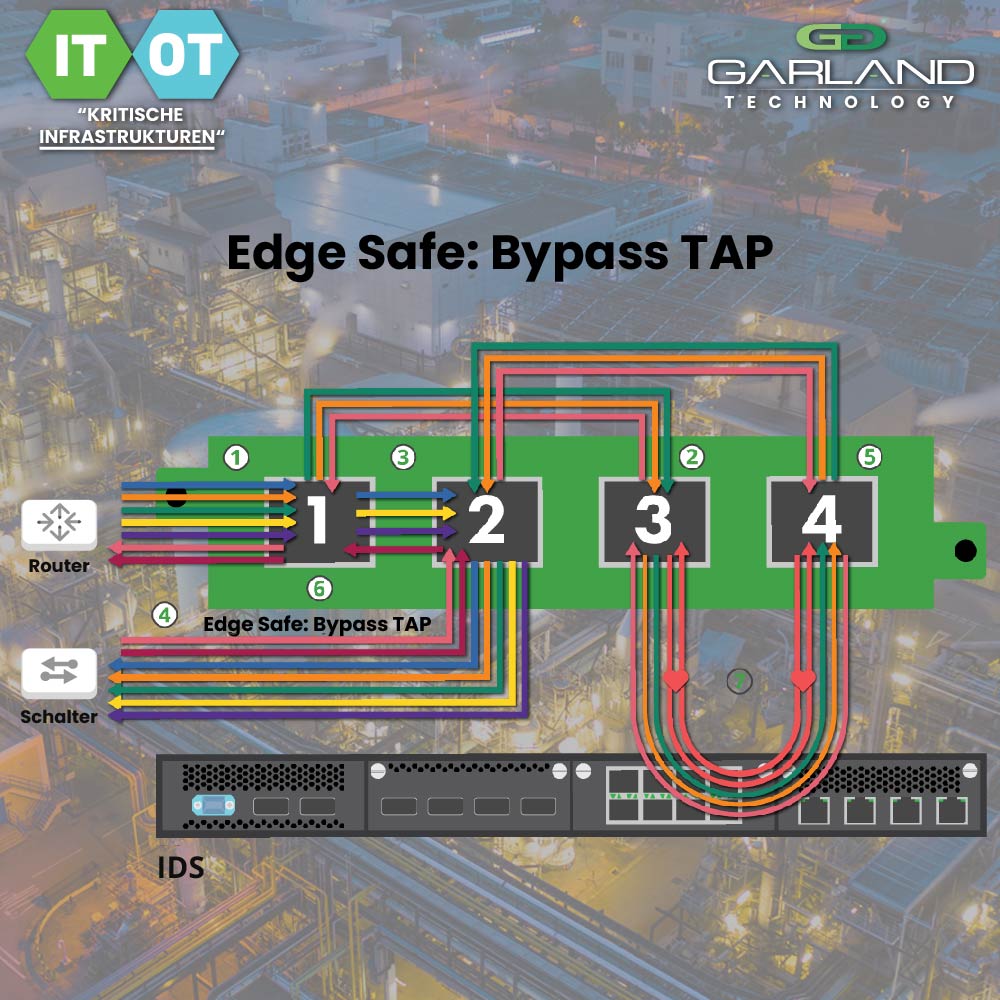

"Bypass-Anschlüsse“ wird durch die Aktivierung des Bypass TAP aktiviert, wobei diese Funktionen (IPS, WAF, ähnliche Dienste) aktiviert und deaktiviert werden, während gleichzeitig die Standardverfügbarkeit verringert wird. Kritik zu guten Strategien bei BT ist durchaus angebracht. Mit dem EdgeSafeTM Bypass TAP-Modul von Garland können Sie problemlos mehrere Geräte gleichzeitig gleichzeitig nutzen, z. B. indem Sie eine Taste drücken und dann die Taste „OK“ drücken. Tippen Sie auf „Sagen Sie mir, was Sie gerade tun“, und schon bald werden Sie feststellen, dass die Kleidung, die Sie tragen, sehr schmutzig ist, und dass Sie dann mit einem feuchten Tuch abwischen müssen.

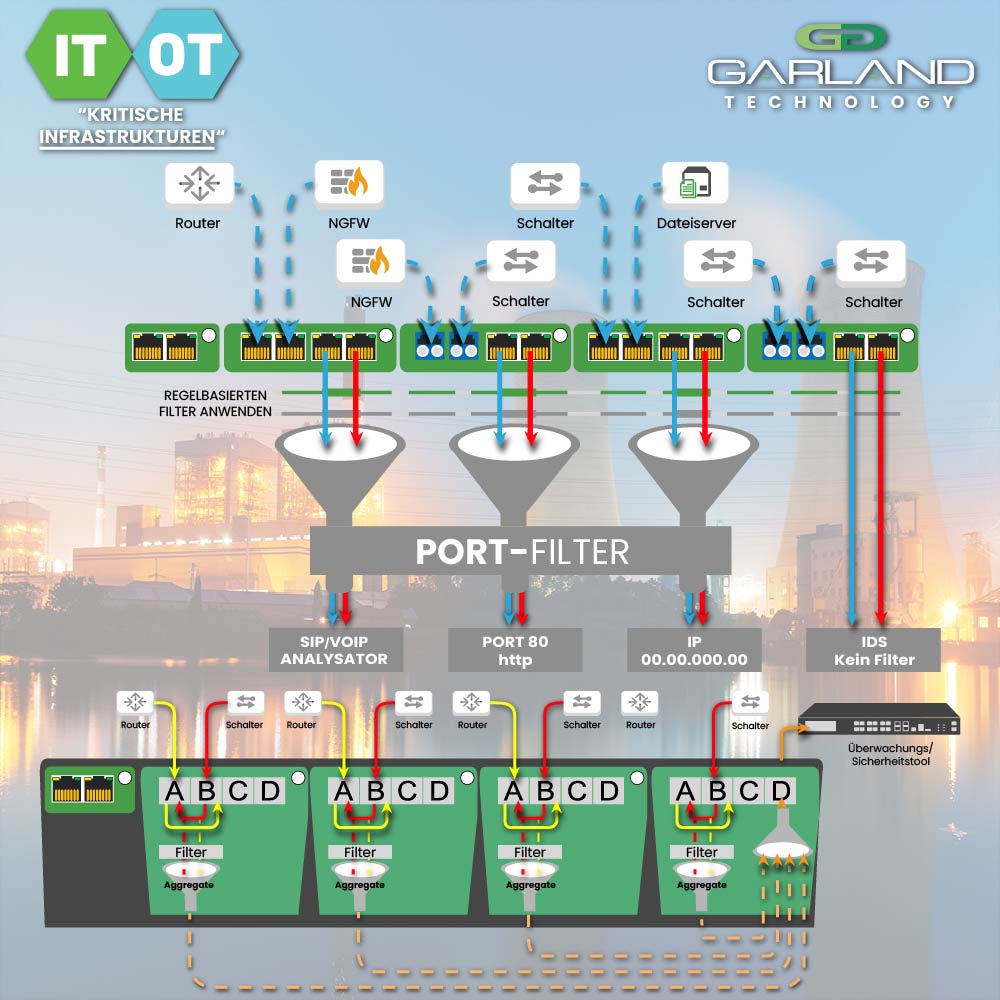

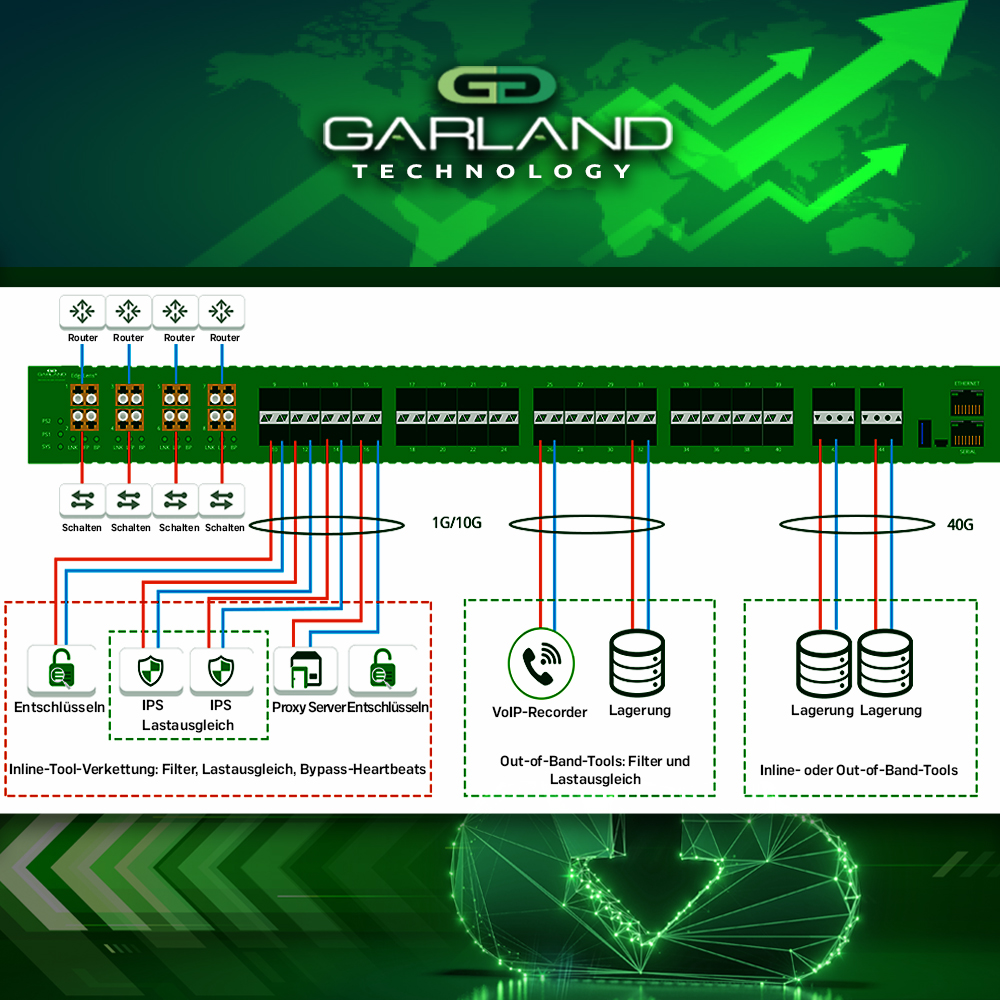

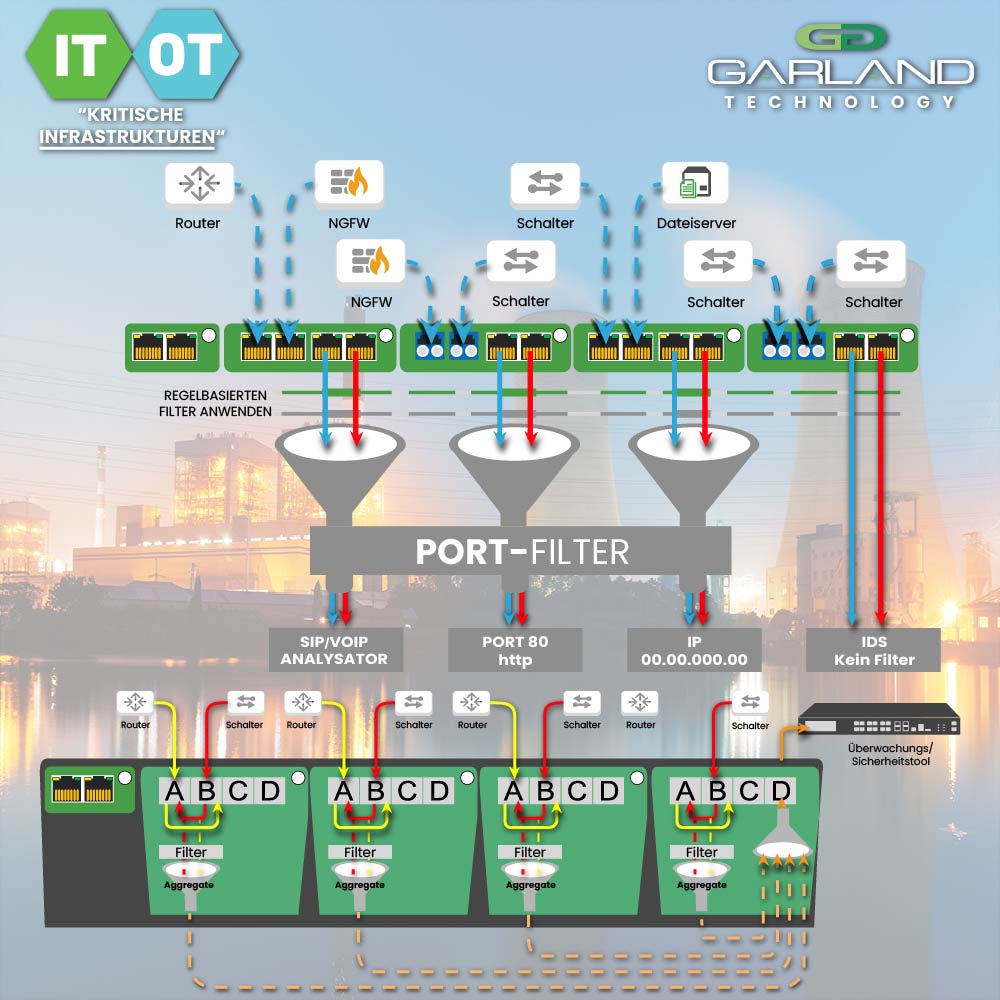

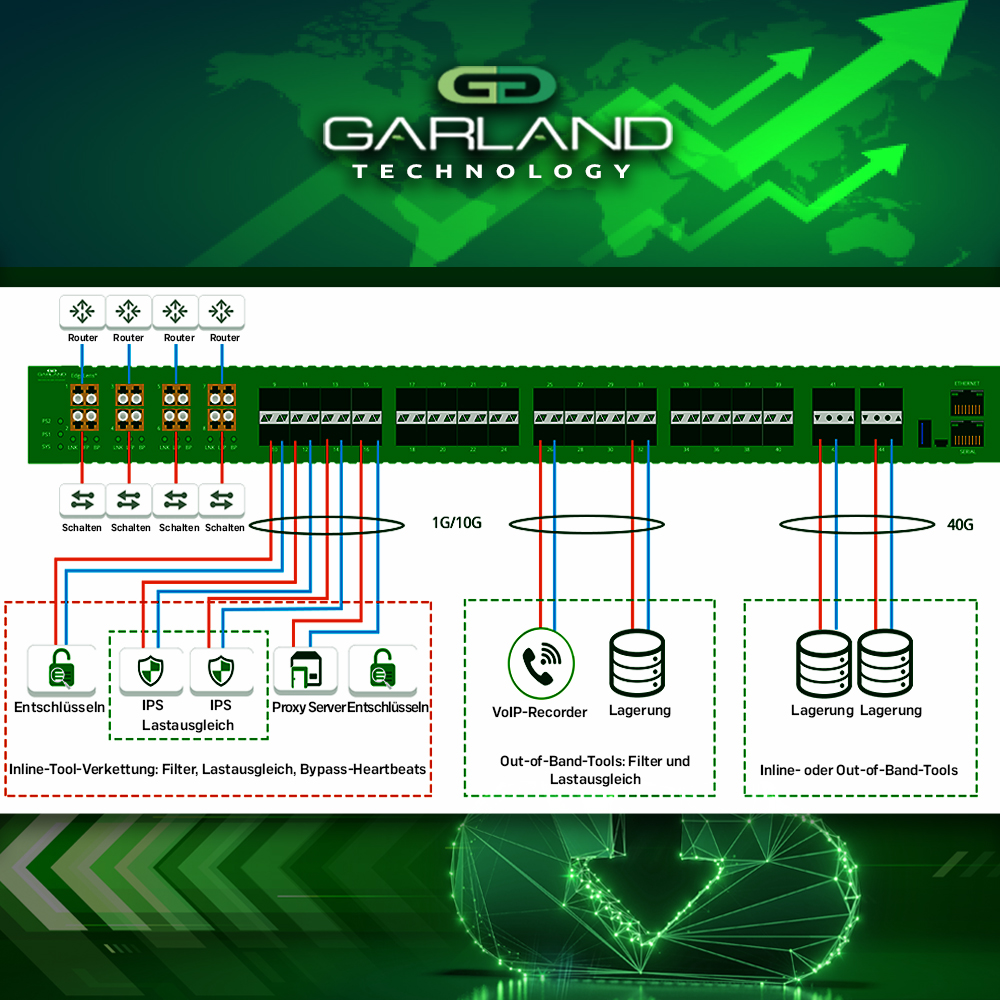

Ein Netzwerk-TAP kopiert alle Ihre Daten - jedes Bit, jedes Byte und jedes Paket in Ihrem Netzwerk. Aber manchmal müssen Ihre Tools nicht alles sehen. Ihr VoIP oder Wireshark muss nur den Datenverkehr sehen, der für seine Arbeit erforderlich ist. In diesem Fall müssen wir die zusätzliche Technologie des Filterns einsetzen. Wenn wir nicht an dem gesamten Datenverkehr interessiert sind, der über die Verbindung läuft, können wir herausfiltern, was das Tool nicht benötigt - so stellen wir sicher, dass wir die Überwachungsports nicht überbelegen. Dieses Szenario (unten) zeigt vier 1G-Verbindungen, auf die ein Filter angewendet wurde, die dann zusammengefasst und über Port D an TAP 4 an das Überwachungs- oder Sicherheitstool gesendet werden.

Der Finanzsektor ist einer der Sektoren, die heute im Zentrum von Cyberangriffen stehen. Extrem wichtige Abonnenten-, Konto- und Geschäftsinformationen sind von entscheidender Bedeutung. Der Schaden, den gut gemanagte Cyberangriffe bei Kunden und Institutionen verursachen können, kann verheerend sein. In solchen Fällen muss das Netzwerk 360 Grad überwacht und analysiert werden. Hierzu müssen die von TAPs gesammelten Daten organisiert an Überwachungs- und Analyseplattformen transportiert/übertragen werden, was von

Paket

Brokern bereitgestellt wird.

Installieren Sie Garland Technology Bypass TAP zwischen dem Netzwerk. Bypass TAP sorgt immer dafür, dass das Inline-Gerät (Firewall, DDoS...) in Betrieb ist, ohne dass das Netzwerk heruntergefahren werden muss. Bypass TAP überprüft kontinuierlich den Zustand des Inline-Geräts mit Heartbeat-Paketen und Bypass TAP überbrückt das Inline-Gerät, um das Netzwerk aufrechtzuerhalten, falls das Inline-Gerät nicht verfügbar ist.

Der Energiesektor ist eine der führenden industriellen kritischen Infrastrukturen der Welt. Hier verwendete Netzwerkelemente müssen durch Einwegverkehr geschützt werden. Dank der Funktion „Datendiode“ können eingehende Angriffe von den Steuerungs- und Managementsystemen, an die die Elemente angeschlossen sind, verhindert werden.

In Telekommunikationsnetzen, die bisher als „3-Schicht (Tier-3)“ konzipiert waren, entstand durch die Hinzufügung von Aggregatoren eine „4-Schicht (Tier-4)“-Struktur, und zwar mit normaler und hybrider (Kupfer/Glasfaser). )-Modellen kann eine Paketübertragung ohne Unterbrechung erreicht werden. Durch die Unterstützung relevanter Kommunikationsprotokolle wird der Datenverkehr an Überwachungsplattformen übertragen. Zu den Funktionen gehören: - Lastausgleich - Layer-2-4-Filterung - GRE, VxLan, ERSPAN usw. Tunneling – Zeitstempel, Paket-Slice usw. Merkmale. - Funktionen wie Deduplizierung (Entfernung überschüssiger Informationen) usw. sind verfügbar.

Verteidigungssektor bedeutet wörtlich IT-Sicherheit, wobei das Cybersicherheitsmodell „Zero Trust“ und die „Enterprise Defense Architecture“ (JEDI) usw. Programme werden berücksichtigt. Effizienz, Skalierbarkeit, hohe Leistung und fehlerfreie Überwachung im Netzwerk sind unerlässlich, bei Bedarf auch unter „harten Bedingungen“. Zu diesem Zweck beispielsweise: Taps vom Typ „Military-Grade TAP for Rugged Environment“ sorgen für einen „bidirektionalen“ Verkehrsfluss mit einer 10/100/1000 M-Kupferverbindung ohne Paketverlust.

5 Reason to TAP Your Network

5 Reason to TAP Your Network

How does inline bypass work?

How does inline bypass work?

Network TAP vs. SPAN Port: Putting them to the test

Network TAP vs. SPAN Port: Putting them to the test