Güvenlik ve izleme çözümleri için %100 ağ görünürlüğü.

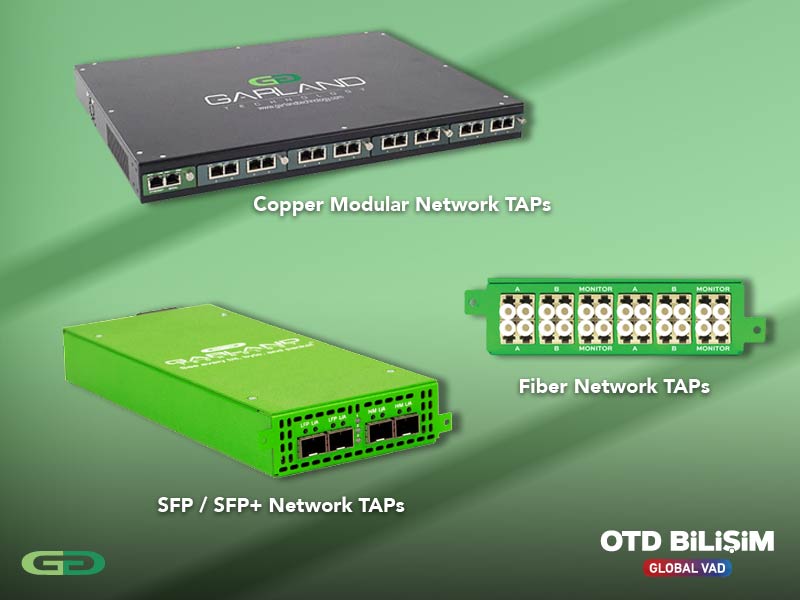

• Copper Modular Network TAPs: Karmaşık ağlarda tam görünürlük sağlayarak her paketi gerçek zamanlı yakalar. Failsafe teknolojisi ve bağlantı hatası yayılımı özellikleri ile kesinti risklerini azaltır, güvenliği güçlendirir ve kritik paketlerin eksiksiz iletilmesini sağlar. Taşınabilir Copper Network TAP’ler dayanıklı yapısı sayesinde saha operasyonlarında hızlı kurulum ve geçici izleme için idealdir. Modüler Copper Network TAP’ler ise ölçeklenebilir yapısıyla büyük ve karmaşık ağlarda uzun vadeli kullanım ve kolay yükseltme olanağı sunar.

• Fiber Network TAPs: En hızlı fiber ağlarda bile tek bir paketi kaçırmadan %100 görünürlük sağlar. Güvenlik ve izleme araçlarının ihtiyaç duyduğu tüm verileri eksiksiz ileterek daha güçlü ağ güvenliği ve daha güvenilir altyapı sunar. Pasif Fiber Network TAP’ler güç gerektirmeyen, dinleme amaçlı basit ve güvenilir bir çözümdür. Aktif Fiber Network TAP’ler toplama, çoğaltma, filtreleme, bypass gibi gelişmiş işlevlerle donatılmış olup cihaz veya güç arızalarına karşı koruma sağlar.

• SFP / SFP+ Network TAPs: Ağ altyapısında esneklik ve kolay yükseltme imkânı sunar. MSA uyumlu transceiver’larla çalışarak sizi kapalı sistemlere bağımlı bırakmaz. Taşınabilir SFP / SFP+ Modülleri ağ değişikliklerine hızlı adapte olur, görünürlük altyapınızı kolayca genişletir.

• Virtual TAPs: Bulut ortamları ve sanal makineler arasındaki trafiği yakalayarak güvenlik ve performans kör noktalarını ortadan kaldırır. Yazılım tabanlı çözümleriyle bulut güvenliğini güçlendirir, sorun çözümünü hızlandırır. GTv TAP, altyapı büyüdükçe izleme kapasitenizi kolayca ölçeklendirir, bulut görünürlüğünü basit lisanslama seçenekleriyle artırır.

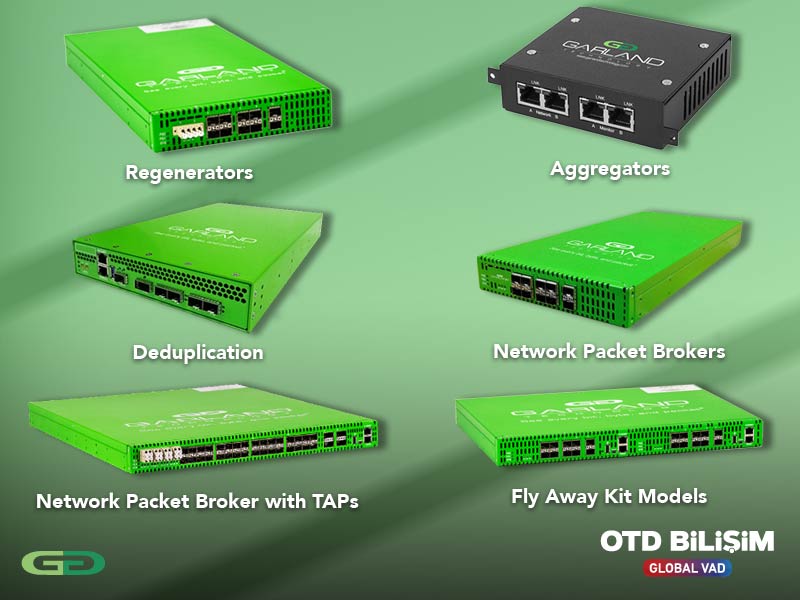

• Regenerators: Tek bir bağlantıdan birden fazla TAP veya SPAN kopyası oluşturarak birden çok monitoring aracına aynı trafiği sağlar. Tak-çalıştır kolaylığı ve 4 farklı model seçeneğiyle, NPB gerekmeyen ortamlara ideal çözümdür.

• Aggregators: Birden fazla ağ bağlantısından gelen trafiği tek noktada toplayarak kapsamlı bir görünüm sağlar. Basit kurulum, 1U Half-Rack form faktörü ve TAP/Span Aggregation seçenekleriyle maliyetleri düşürür, port kullanımını optimize eder.

• Deduplication: Ağ trafiğini sadeleştirir, kopya paketleri ortadan kaldırarak güvenlik ve izleme araçlarının ömrünü uzatır. 40G’ye kadar trafiği işleyebilir, işlem yükünü azaltır ve performansı yükseltir.

• Network Packet Brokers: Filtreleme, yük dengeleme ve veri tekilleştirme özellikleriyle araçlarınıza en iyi performansı kazandırır. 4 porttan 80 porta kadar model seçenekleri, 100G hız desteği ile lisans/port ücreti olmadan toplam sahip olma maliyeti avantajı sağlar.

• Network Packet Broker with TAPs: Tek cihazda TAP ve Packet Broker işlevlerini birleştirerek %100 paket tespiti ve dağıtımı sağlar. Rack alanı ve güç tüketimini azaltırken ağ mimarisinde görünürlüğü basitleştirir.

• Fly Away Kit Models: Saha koşullarında taşınabilir siber güvenlik çözümleri için özel olarak tasarlanmış bir hafif ve kompakt Network Packet Broker cihazıdır. Hızlı kurulum ve taşınabilirlik sunar. Zorlu ortamlar, saha operasyonları veya acil durumlarda güvenilir görünürlük sağlar. Askeri ve afet senaryoları için idealdir.

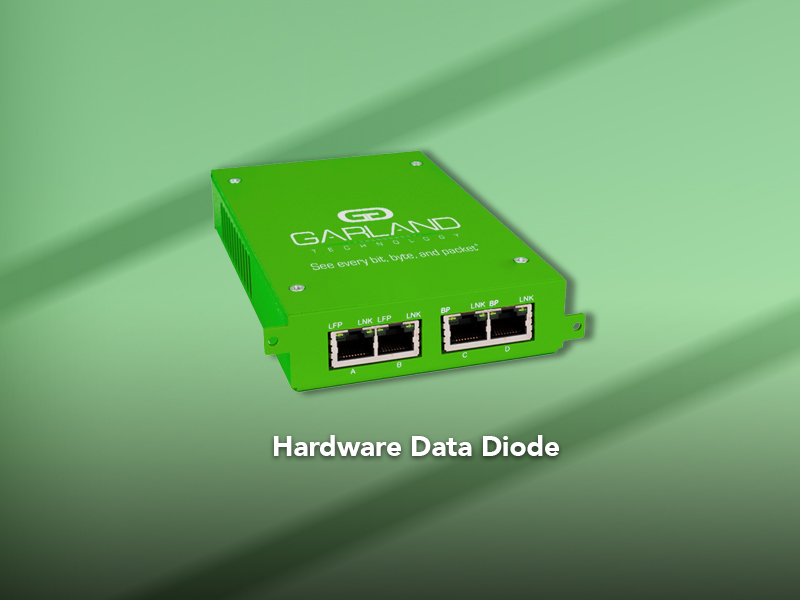

• EdgeSafe (Portable & Modular): Taşınabilir ve kompakt bir bypass çözümüdür. Ağ çalışma süresini en üst seviyeye çıkarmanızı sağlar. Inline security tool arızalansa bile kesintisiz bir operasyon gerçekleştirir, 1G ve 10G destekli yapısıyla hızlı problem çözümü sunar. Ağ kesintisi olmadan güvenlik cihazlarını çalıştırmaya imkân tanır. Güvenlik aracı arızalansa bile trafik akışı kesilmez.

• EdgeLens Focus (1/2U): Bypass TAP fonksiyonlarını gelişmiş packet brokering özellikleriyle birleştiren ve yerden tasarruf sağlayan çözümdür. 10G’ye kadar hız desteği, inline ve out-of-band tool yönetimi ve düşük altyapı maliyetiyle güvenlik seviyenizi artırır.

• EdgeLens (1U): Veri merkezleri ve büyük ölçekli kurumsal ağlarda kullanılan, yüksek hızlı, kesintisiz, güvenilir trafik yönetimi ve görünürlük çözümüdür. 100G’ye kadar hız desteği sunar, kapsamlı packet brokering özellikleriyle (trafik filtreleme, yönlendirme, kopyalama vb.) ağ trafiğini güvenlik ve izleme araçlarına en verimli şekilde aktarır. Tek noktadan yönetim özelliğiyle, büyük altyapılarda kolay kullanım ve operasyonel verimlilik sağlar.

%100 Görünürlük, Kesintisiz Operasyon

Siber İstihbarat Ağınızı Oluşturun

Ağ ve Güvenlik Kör Noktalarını Ortadan Kaldırın

Ağ Görünürlüğü, Paket Yönlendirme ve Kritik Altyapı Güvenliğindeki En Son Yenilikler için