Güvenlik yatırımlarınızın değerini tam olarak ortaya koyabilmek ve riskleri en aza indirmek için SafeBreach’in Exposure Validation Platformu iki güçlü bileşenle hizmet sunmaktadır: Validate ve Propagate.

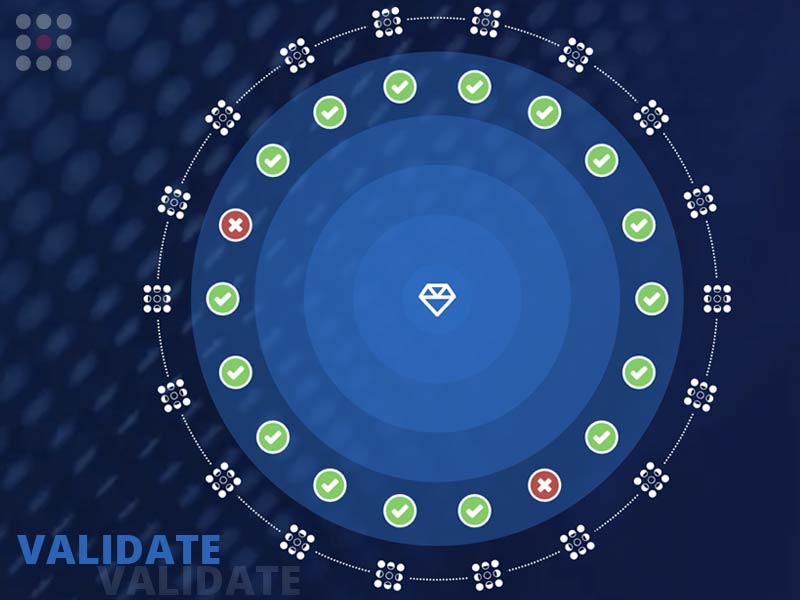

Güvenlik Kontrollerinizi Sürekli Test Edin

Validate, 30.000’den fazla saldırı tekniğini içeren patentli Hacker’s Playbook™ ile sistemlerinizi gerçek tehditlere karşı sürekli sınar. Kendi tehdit istihbaratınıza göre özel saldırılar oluşturabilir, kontrollerinizin ne kadar dayanıklı olduğunu net biçimde ölçebilirsiniz.

Saldırı Yüzeyinizi Görün, Riskinizi Ölçün

Her test, kurumun güvenlik duruşunu MITRE ATT&CK® kategorilerine göre analiz eder. Hangi tehdit gruplarına, hangi tekniklere ve hangi sistem açıklarına karşı zayıf olduğunuzu kolayca görür, stratejik kararlarınızı verilere dayalı olarak alabilirsiniz.

Remediasyonu Hızlandırın

Validate, başarısız olan simülasyonların ana nedenini ve hangi kontrolün yetersiz kaldığını net şekilde gösterir. Güvenlik ekipleri bu sayede ilgili birimlerle hızlıca aksiyon alır, yamalama süreçlerini ve düzeltme sürelerini ciddi ölçüde kısaltır.

Tespit Mühendisliğini Optimize Edin

Kendi özel tespit kurallarınızı, bilinen saldırı yöntemleriyle otomatik olarak test edebilirsiniz. SIEM ve SOAR sistemlerinizin uyarı döngüsünü uçtan uca doğrular, yanlış pozitifleri azaltır ve güvenlik operasyonlarınızı kesintisiz hale getirirsiniz.

Veriyle Güçlenen Kararlar Alın

Validate, kontrol etkinliği, tehdit maruziyeti ve siber risk hakkında ölçülebilir içgörüler sunar. Bu sayede kuruluşlar, güvenlik yatırımlarının geri dönüşünü net biçimde görebilir, operasyonel önceliklerini doğru belirleyerek kaynaklarını en etkili şekilde yönlendirebilir.

Güvenli, Ölçeklenebilir ve Kurumsal Tasarım

Gerçek zararlı yazılımı hiçbir zaman çalıştırmadan, sadece davranışlarını simüle eden benzersiz bir teknolojiye sahiptir. Testler, sistem kararlılığını veya verilerin bütünlüğünü riske atmadan yürütülür. Cloud, on-premise veya hibrit ortamlarda kolayca ölçeklenebilir şekilde çalışır.

Kapsamlı Raporlama ve Yönetim Panelleri

Esnek dashboard’lar ve özelleştirilebilir raporlar, güvenlik duruşunuzu anında görmenizi sağlar. İlerlemeyi izlemek, riskleri karşılaştırmak ve üst yönetime net, ölçülebilir sonuçlar sunmak için ideal bir araçtır.

Sürekli Uyumluluk ve Güvenlik Doğrulaması

Validate, PCI DSS, NIST CSF ve ISO 27001 gibi çerçevelerde yer alan kontrol etkinliği gerekliliklerinin sürekli doğrulanmasını sağlar. MITRE ATT&CK® haritalamasıyla, denetim süreçlerinde hangi tehdit kategorilerinde açık bulunduğunu net biçimde gösterir. Bu sayede “yıl içinde test edildi” ifadesi yerine, her gün güncellenen bir güvenlik kanıtı sunar.

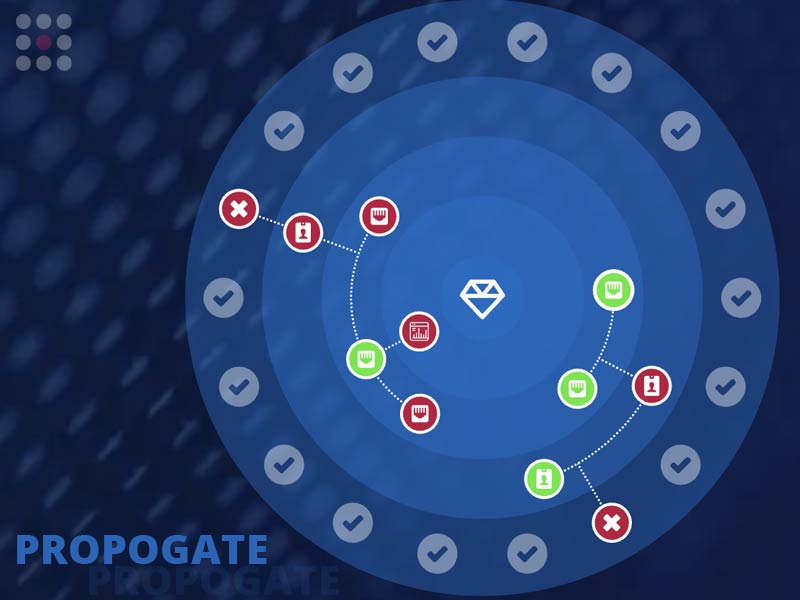

Gerçek Saldırı Yollarını Görünür Kılın

İleri düzey lateral movement simülasyonlarıyla, bir saldırının ağınızda ne kadar yayılabileceğini net biçimde gösterir. Hangi makinelerin ve kullanıcıların kritik varlıklara giden en tehlikeli yolları açtığını kolayca tespit edebilirsiniz.

Uçtan Uca Risk Görünürlüğü Elde Edin

Validate ve Propagate modları aynı platform üzerinde çalışır ve birlikte kullanıldığında kurum genelinde eksiksiz bir güvenlik görünümü sunar. Saldırı yüzeyinizden iç ağınıza kadar tüm risk zincirini tek ekrandan yönetebilirsiniz.

Odaklı ve Etkili Remediasyon

Propagate, en büyük etkiyi yaratacak güvenlik açıklarını öne çıkarır. Böylece düşük riskli zafiyetlerle değil, gerçekten kritik noktalarına odaklanmasını sağlar.

Sürekli, Otomatik Testlerle Verimlilik Kazanın

Manuel sızma testleri günler sürebilir; Propagate ise bu süreci tamamen otomatikleştirir. Sistemleriniz üzerinde sürekli ve güvenli testler yaparak zamandan tasarruf sağlar ve güvenlik duruşunuzun güncel kalmasını garantiler.

Güvenli, Ölçeklenebilir ve Kurum Dostu Mimari

Veri gizliliğini, sistem kararlılığını ve test güvenliğini koruyacak şekilde tasarlanmıştır. Test kapsamı esnek biçimde sınırlandırılabilir, toplanan kimlik bilgileri güvenli şekilde şifrelenir ve hiçbir işlem sistem dengesini bozmaz. Kurumsal altyapılara sorunsuz uyum sağlayacak şekilde ölçeklenebilir.

Eyleme Dönük Raporlama ve İçgörü

Test sonuçlarını sade, yapılandırılmış raporlarla sunar. Her rapor; açık bulgular, etki analizi ve önerilen aksiyon adımlarını içerir. Yönetim ekibi için stratejik, teknik ekip için ise operasyonel olarak anlamlı çıktılar sağlar.

Güvenlik Standartlarıyla Tam Uyum

Propagate, Zero Trust, ağ segmentasyonu ve erişim politikalarının etkinliğini pratikte ölçer. NIST ve ISO 27001 standartlarıyla uyumlu raporları sayesinde kurumlar, siber risklerini somut verilerle izleyebilir ve önceliklendirebilir.

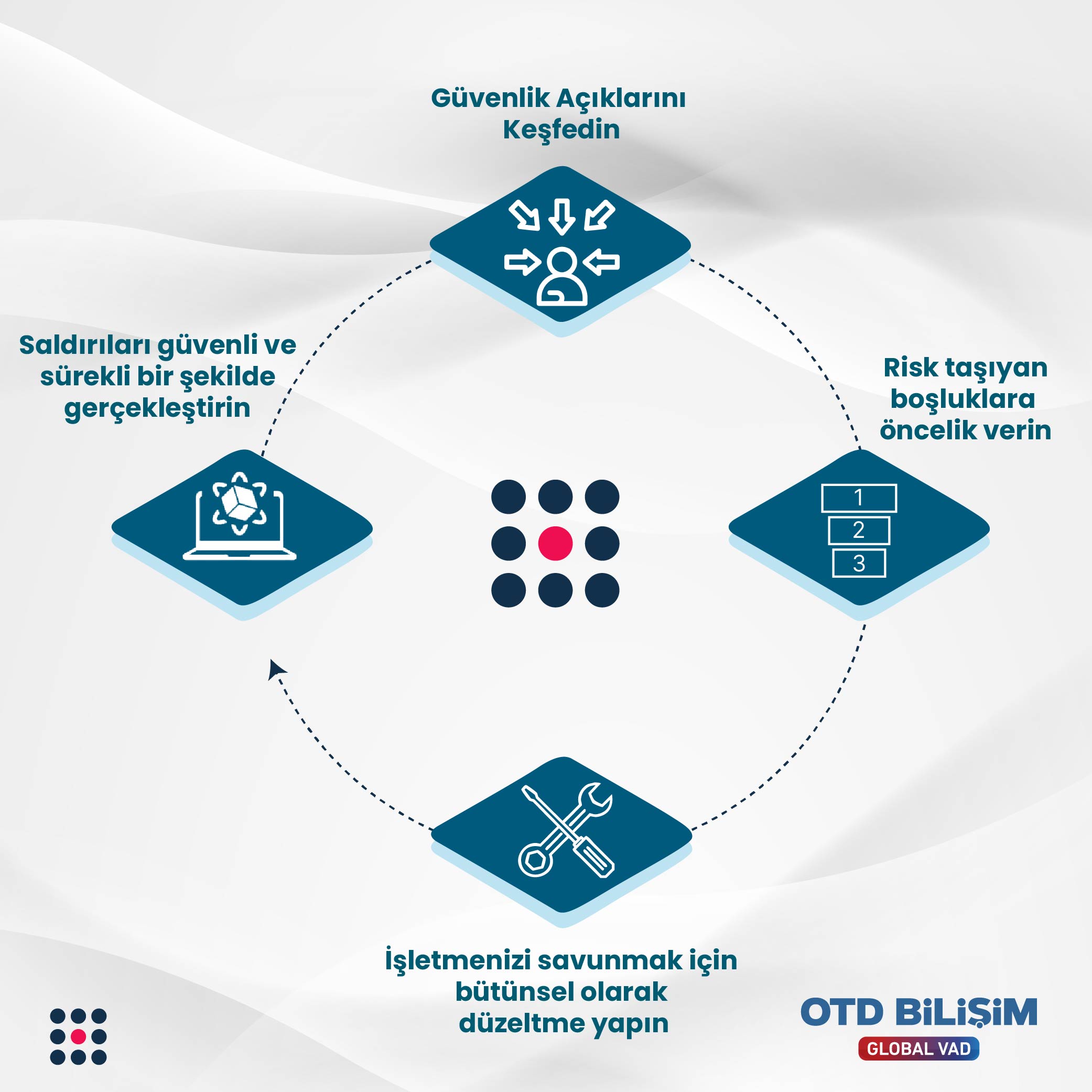

Sürekli Saldırı Simülasyonlarıyla Dayanıklılığınızı Ölçün

MITRE ATT&CK Taktikleriyle Savunmanızı Test Edin

Güvenlik Açıklarını Doğru Önceliklendirin

Breach & Attack Simulation, Tehdit Görünürlüğü ve Siber Dayanıklılıktaki En Son Yenilikler için